Jeremi Gosney se presentó en un equipo para romper contraseñas en una conferencia en Oslo, Noruega.

Emplea 25 placas gráficas Radeon.

Las mayor limitación que tienen es poder hacer que las placas de video trabajen como si fuesen parte de una sola computadora.

Un clúster en computación es un grupo de computadoras que hechas de hardware común, que se comporta como si fuese una sola.

Para eso Gosney emplea una plataforma llamada

Virtual OpenCL que anda en Linux.

Sobre eso ejecuta un programa libre para romper contraseñas llamado

ocl-Hashcat Plus optimizado para trabajar con chips gráficos.

Además de ataques por fuerza bruta puede hacer ataques por diccionario ya que tiene millones de palabras.

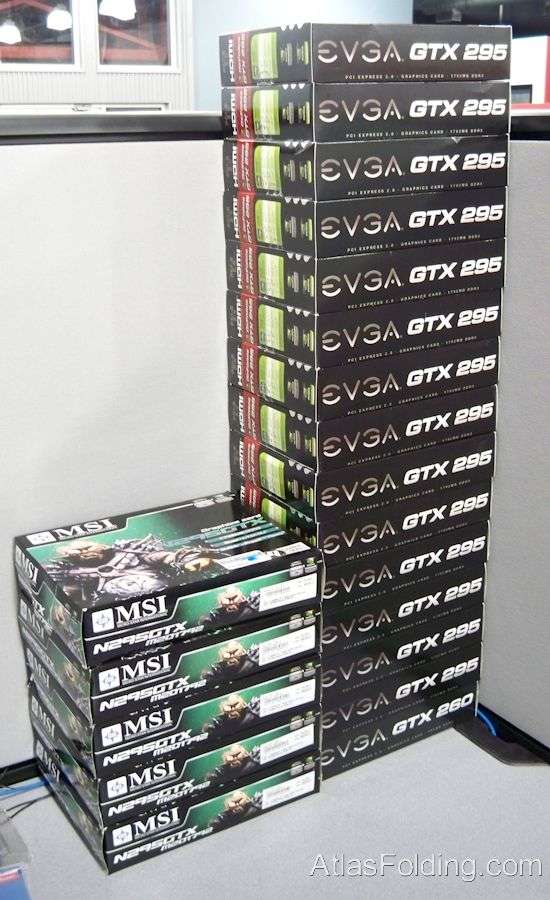

Este nuevo equipo que consta de 5 servidores como el de esta foto:

puede romper claves 4 veces más rápido que uno que había armado previamente con placas de video Radeon HD6990.

Las contraseñas se guardan encriptadas por algoritmos.

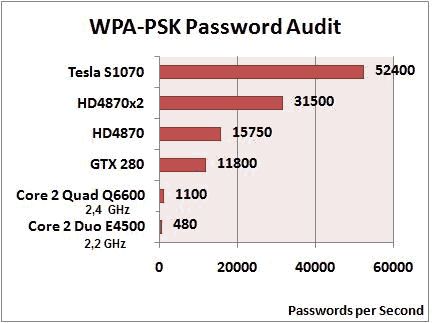

Dependiendo del mismo es más o menos fácil romperlos.

Desde Windows 2003 Microsoft usa un algoritmo llamado NTLM, el equipo de Gosney prueba

350 mil millones por segundo y en 6 horas puede hallar cualquier clave de hasta 8 caracteres.

Las versiones anteriores de Windows empleaban un algoritmo llamado LM, puede romperlo para las mismas claves en 6 minutos.

Este equipo no sirve para romper contraseñas de cosas en línea, ahí suelen limitar el número de pruebas que se hace.

Sirve para cuando se obtienen las contraseñas encriptadas.

Traduzco:

Las contraseñas típicamente se almacenan usando un hash criptográfico de un sentido, el que genera un grupo de caracteres para cada cadena de texto plano. En teoría , los hashes no pueden ser revertidos matemáticamente. La única forma de romperlos es correr intentos a través de la misma función criptográfica. Cuando la salida de un intento particular coincide con el hash de una lista comprometida, la correspondiente contraseña ha sido crackeada.

Hasta ahora las limitationes del BIOS, controladores y hardware pertmitían usar grupos de hasta 8 placas gráficas.

El mérito de Gosney es conseguir que mediente virtualización muchos chips gráficos en distintos equipos trabajen como uno.

Hay funciones hash que son rápidas, y se ejecutan ligero, por ello son más inseguras que otras modernas que requieren más recursos de computadora y con ello hacen que sea más lento atacarlas.

Traduzco:

"Por ahora, los lectores deberían asumir que la gran mayoría de sus contraseñas usan hashes con algoritmos rápidos. Eso significa que las contraseñas no deberían ser de menos de 9 caracteres, usando 13 o 20 se tiene más seguridad. Pero las contraseñas largas no son suficiente. Dada la prevalencia de listas de crackeo medidas en cientos de millones, es también crucial que las contraseñas no sean nombres, palabras o frases comunes. Una forma sencilla de asegurarse que una palabra clave no esté en una de esas listas es elegir una cadena de texto que sea generada aleatoriamente usando Password Safe u otro programa administrador de contraseñas".

Fuente:

25-GPU cluster cracks every standard Windows password in <6 hours en arstechnica.